Чув, щось сталося із процесорами, але нічого не можу зрозуміти…

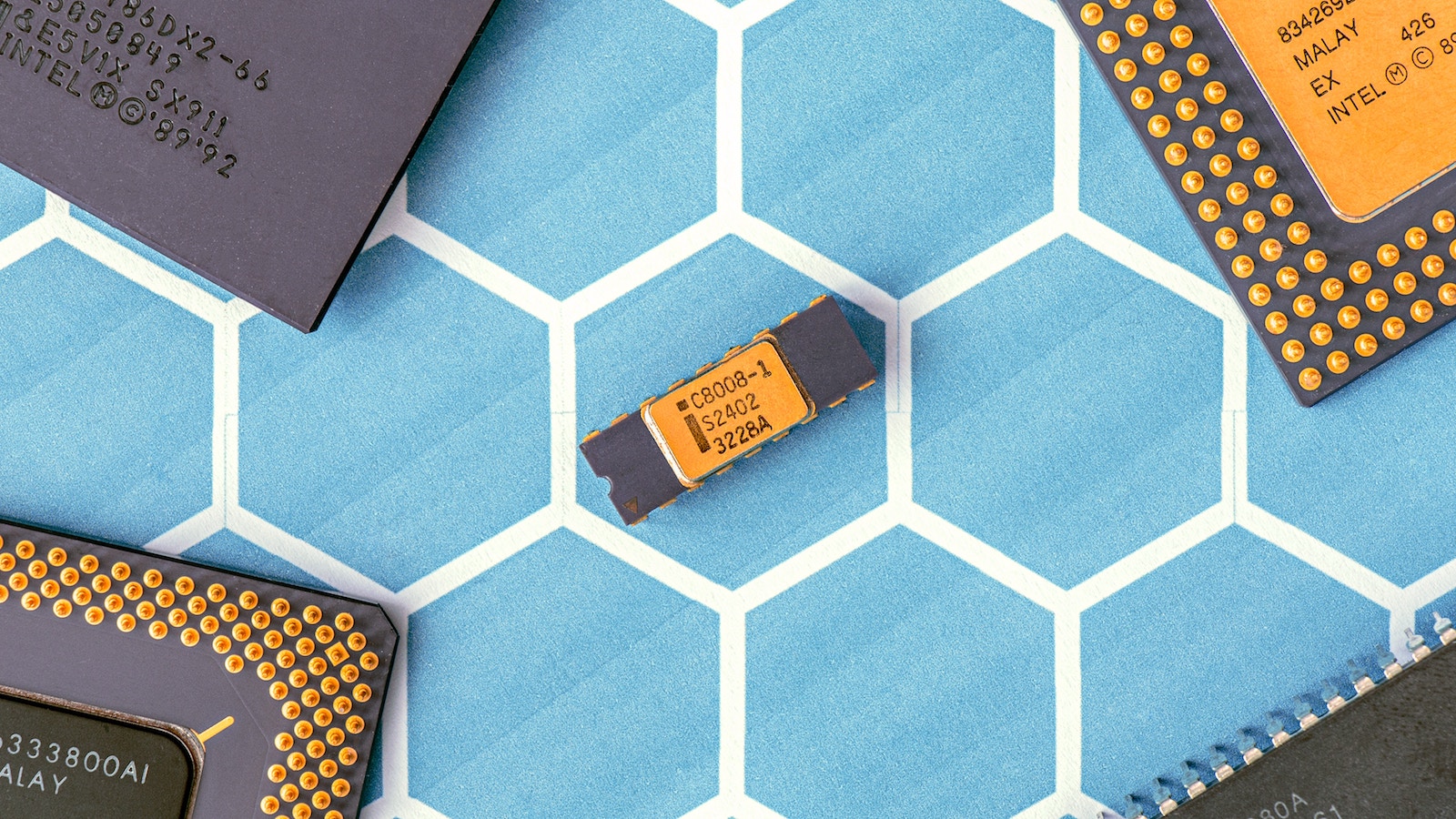

Перший тиждень січня 2018 року став періодом, коли одразу декілька дослідників та журналістів повідомили про віднайдені вразливості у чипах Intel. Поттенційна аудиторія для зламу комп’ютерів при цьому сягає мільйонів ПК та ноутбуків. Першим про це повідомив The Register. Йдеться про вразливість ядра, котра залишає чипи уразливими для хакерів і дає їм змогу скористатися помилками безпеки. Наявний патч для того, аби «залатати» цю «дірку» в безпеці комп’ютера, сповільняє роботу процесора до 30% від заявленої.

Як повідомляє TNW, помилка може потенційно дозволити шкідливим програмам читання даних та передачу логіну й пароля на захищених частинах пам’яті комп’ютера. Проблема у тому, що вразливість стосується чипів найбільшого виробника настільних та мобільних процесорів — компанії Intel.

Intel заявила, що вразливість не є винятковою для її процесорів. Це означає, що аналогічне «вікно» в системі захисту процесорів є у AMD та ARM (і це при тому, що раніше AMD заявляла про майже повну невразливість своїх процесорів). За даними Reuters, Intel також заявила, що працює над виправленням проблеми із безпекою, яке не сповільнювало би роботу комп’ютерів. Основний скандал вибухнув через те, що сторонні дослідники оприлюднили цю проблеми на тиждень раніше, аніж це планувала зробити сама корпорація.

В чому суть проблеми?

Коротка відповідь: помилки на основному рівні, що дозволяють викривати критичну інформацію, що зберігається всередині комп’ютерних систем.

Дослідники з безпеки оприлюднили офіційну документацію, яка вказує на наявність недоліку практично у всіх сучасних процесорах та процесорних системах. Завдяки цій «дірі» можна отримати доступ до користувацьких даних. Це — не фізична проблема з самими процесорами або помилкою у роботі програм, з якими вони взаємодіють. Йдеться про те, що в сучасних архітектурах процесорів існують непорушні простори, в яких дані проходять через необроблену незашифровану форму, — таку як усередині ядра, найбільш централізований блок програмного забезпечення в архітектурі, або в системній пам’яті, ретельно відділені від решти програм. Ці дані мають потужні засоби захисту, які запобігають втручанню або навіть спостереженню в інших процесах та додатках.

Meltdown і Spectre — 2 техніки зламу даних у процесорах, які виявили дослідники. Ці підходи дозволяють обійти ці рівні захисту, викриваючи практично будь-які дані, які комп’ютер обробляє, наприклад, паролі, логіни чи зашифровані повідомлення. Meltdown впливає на процесори Intel, і працює, прориваючись через бар’єр, який перешкоджає програмам доступу до довільних місць у пам’яті ядра. Розмежування та захист простору пам’яті запобігає випадковому втручанню додатків в дані один одного, або зловмисне програмне забезпечення не могло бачити та змінювати вміст інших програм чи кешу процесорів за бажанням. Meltdown робить цей фундаментальний процес принципово недостовірним.

Spectre впливає на процесори Intel, AMD та ARM, включаючи мобільні телефони, вбудовані пристрої та практично всі види «заліза», в якому є чип. Відтак вразливими можуть бути навіть домашні термостати, системи розумного будинку чи радіоняні. Він працює інакше, ніж Meltdown. Spectre по суті «обдурює» програми і спричиняє випадкове розкриття інформації, яка, як правило, була недоступною, бо перебувала всередині захищеної областьіпам’яті.

На кого вплине ця вразливість?

Коротка відповідь: Практично на усіх. Чипи, що були випущені з 2011 по 2017 роки, виявилися вразливими до зламу. Теоретично такими ж можуть виявитися процесори, випущені від 1995 року і до сьогодні. Додаткова проблема — за минулі років 5-7 суттєво побільшало процесорів із архітектурою Intel у смартфонах та планшетах.

Оскільки Meltdown і Spectre є недоліками на рівні архітектури, неважливо, чи комп’ютер або пристрій використовують Windows, OS X, Android чи щось інше — всі програмні платформи однаково вразливі. Тому теоретично недолік у системі безпеки впливає на величезну кількість пристроїв, від ноутбуків до смартфонів до серверів. Зокрема, Meltdown може бути застосований навіть до хмарних платформ.

Йой, лишенько! А це виправлять?

Коротка відповідь: лише частково, і це займе деякий час. Велика кількість ґаджетів та систем є теоретично вразливими, але невідомо, наскільки. Meltdown можна по суті «зафіксувати» шляхом створення міцної стіни навколо ядра; технічний термін звучить як «ізоляція таблиці сторінок ядра». Це вирішує проблему, але виправлення помилки може зменшити продуктивність чіпів Intel на 5% або до 30%. З іншого боку, Spectre навряд чи буде повністю фіксованим в найближчий час. Дослідники вказують на те, що вразливість існувала задовго до її виявлення — відтак неясно, як кожне програмне оновлення буде впливати на працездатність та потужність процесорів попередніх поколінь.

Головне, що ми побачимо вже цього тижня — це шквал оновлень від різних операційних систем та постачальників «заліза», які намагатимуться подолати виявлену проблему. Найбільш ефективними патчі будуть для нових пристроїв, а от що робити зі старими, поки ні в кого немає відповіді.

А чому нам про це раніше не сказали? Справи ж виглядають доволі кепсько…

Коротка відповідь: заплановане розкриття проблеми було зірване журналістами. Цей конкретний експлойт протягом деякого часу досліджувався, але виявлені вразливості належали до числа недокументованих. Якщо дослідники просто роздруковували деталі вразливості, коли вони їх виявили, це, по суті, надало зловмисникам доступ до цієї інформації одночасно з компаніями, які можуть вирішити проблему. Якби не йшлося про ЗМІ, то швидше за все, замість скандалу та «витоку» інформації компанії би встигли підготувати програмне оновлення та офіційну реакцію на виявлену проблему.

За інформацією TechCrunch, у випадку цих 2 вразливостей компанія Google декілька місяців тому звернулася до Intel і повідомила про проблему. Були й інші: повідомляється, що Microsoft встигла випустити патчі для усування недоліків вразливості незадовго до оприлюднення проблеми. Дистрибутиви Linux також розглядали цю проблему, навіть якщо документи, що описують недолік, були тимчасово не представлені. Поява інформація спершу в ЗМІ, а потім вже у прес-релізах компаній спричинила спалах паніки та спекуляцій, внаслідок якого не до кінця готові патчі та нестійка позиція піарників стали єдиною відповіддю корпорацій на виявлену проблему.

Як мені захистити свій комп’ютер, якщо ніхто не знає, коли все це «залатають»?

Одним із основних завдань комп’ютерної безпеки є ізоляція. Якщо на вашому комп’ютері ви запускаєте чужий код, який може отримувати доступ до ресурсів процесора, слід вжити заходів для ізолювання цього коду та обмеження його прав доступу до процесора.

На початку цього тижня дослідники безпеки взяли до уваги ряд змін. Linux і розробники Windows почали випускати бета-версії для вирішення критичного недоліку безпеки: помилка в чипах Intel дозволяє низькопривілейним процесам отримати доступ до пам’яті в ядрі комп’ютера. А на багатокористувацьких комп’ютерах, як-от серверах, що запускаються Google Cloud Services або Amazon Web Services, вони навіть можуть дозволити хакерам від процесів одного користувача перейти до моніторингу усіх процесів, що відбуваються на спільному сервері. Кажуть, що апаратні помилки в першу чергу роблять вразливими ті комп’ютери, де виконується велика кількість стороннього коду, що має доступ до обчислювальних ресурсів чи графічного ядра.

На які компанії та технології це ще вплинуло?

Як зазначає WIRED, у заяві, що відповідає на дослідження Meltdown і Spectre, Intel зазначив, що «ці експлойти не мають потенціалу для пошкодження, зміни або видалення даних», хоча вони мають можливість шпигувати за привілейованими даними. У заяві також стверджувалося, що «багато типів обчислювальних пристроїв — з багатьма процесорами різних виробників та операційними системами — є чутливими до цих вразливостей». Про початок спільного з Intel пошуку вирішення проблеми одразу заявив директор з зв’язків з громадськістю ARM Філ Хьюз. В електронному листі до WIRED, компанія AMD відзначила, що дослідження проводилось у «контрольованому, цілеспрямованому лабораторному середовищі» і що через свою архітектуру процесорів компанія вважає, що «на цей момент існує майже нульовий ризик для продуктів AMD». Розробники Linux вже випустили виправлення на основі дослідження, яке рекомендує глибокі зміни в операційних системах. Apple, яка також використовує продукти Intel на своїх ноутбуках та настільних комп’ютерах, не відповіла на запит для коментарів. Компанія Amazon, яка пропонує хмарні сервіси на загальних налаштуваннях серверів, говорить, що вживатиме заходів для вирішення цієї проблеми незабаром.

Чи правда, що керівництво Intel про все знало?

Mashable поширило інформацію, що генеральний директор Intel продав акції та опціони компанії на суму $24 млн, після того, як йому повідомили про серйозний недолік системи безпеки в чипах компанії. Проте він зробив це до того, як інформація про апаратну вразливість стала доступна для широкого загалу. Наприкінці 2017 року Брайан Кржаніч, який був головним виконавчим директором Intel з травня 2013 року, продавав стільки ж акцій, скільки мав дозвіл реалізувати за умовами свого контракту. Топ-менеджери компаній у світі IT регулярно продають акції, але цей крок викликав певну підозру через суму акцій. Дефект безпеки був вперше виявлений дослідниками Google, які повідомили Intel про проблему в червні 2017 року, згідно з заявою Intel, наданою виданню Business Insider. А вже у листопаді Кржаніч «скинув» акцій на $39 млн за нормальний прибуток у розмірі $25 млн. Невдовзі стало відомо, що продаж акцій було реалізовано за планом, ухваленим після отримання інформації про вразливість чипів. Тепер у найгіршому випадку топ-менеджер Intel може зіткнутися з розслідуванням від Комісії з обміну цінними паперами США. Акції Intel різко впали після того, як новини про проблеми безпеки стали загальнодоступними. За минулі 5 днів курс знизився приблизно на 3%.

OK, а як бути із хмарними сервісами та провайдерами хостинґу? Їх же, певно, теж зачепило

Все той же TechCrunch наводить реакцію низки постачальників хмарних послуг та хостинґів. IBM утримався від коментарів, а решта прокоментували ситуацію.

AWS: «Це — вразливість, яка існувала понад 20 років в сучасних архітектурах процесорів, таких як Intel, AMD та ARM для серверів, настільних комп’ютерів та мобільних пристроїв. Усі типи «заліза», крім невеликої кількості серверів у парку Amazon EC2, вже захищені. Решта робіт щодо захисту будуть завершені протягом наступних кількох годин із повідомленнями про обслуговування пов’язаних апаратів. Хоча оновлення AWS забезпечують захист базової інфраструктури, для того, щоби бути повністю захищеними від цих проблем, клієнти також повинні виправляти свої операційні системи».

Microsoft: «Ми усвідомлюємо цю проблему в масштабах всієї галузі та тісно співпрацюємо з виробниками мікросхем, щоби захистити наших клієнтів. Ми перебуваємо в процесі розгортання оновлення безпеки сьогодні, щоби захистити клієнтів Windows від уразливостей, що зачіпають підтримувані чипи від AMD, ARM та Intel. Ми не отримали жодної інформації, яка вказувала би на те, що ці вразливості були використані для атаки наших клієнтів».

Google: «Як тільки ми дізналися про цей новий клас вразливостей, наші команди з безпеки та розробки продуктів мобілізувалися для захисту систем Google та даних наших користувачів. Ми оновили наші системи та продукти для захисту від нового типу атаки. Ми також співпрацювали з виробниками апаратних і програмних продуктів у всій галузі, щоби захистити своїх користувачів та інтернет-мережу. Ці зусилля включали проведення спільного аналізу та розробки нових заходів пом’якшення ризиків». До речі, ця компанія стала чи не єдиною, хто випустив низку пояснень у своєму корпоративному блозі щодо рівня безпеки та подальших кроків для захисту клієнтських даних.

DigitalOcean: «Компанія активно досліджує питання чіпів Intel, яке було розкрито сьогодні. Ми працюємо над тим, щоби зібрати якомога більше інформації та забезпечити захист наших клієнтів. На жаль, Intel не спромігся отримати повне уявлення про проблему через інформаційне ембарго. В даний час ми працюємо на основі припущення, що ця вада вплине на всіх наших клієнтів, і ми вважаємо, що буде необхідне перезавантаження cloud-сервера DigitalOcean. Це проблема, що розвивається, і ми не можемо прогнозувати часові рамки для виконання виправлення її станом на сьогодні».

Rackspace: «2 січня 2018 р. Rackpace була поінформована про вразливість в архітектурі процесора Intel. Повна міра та ефективність впливу цієї уразливості та потенційного відновлення наразі невідомі, оскільки вразливість ще не була оприлюднена. Наші інженери співпрацюють із відповідними постачальниками та переглядають середовище Rackspace і вживають відповідних заходів. Якщо дії, які впливатимуть на клієнтські середовища, будуть вжиті, Rackspace попередить про це».

Раніше ми повідомляли про основні тренди технологій Головне про технології у 2017 році у 2017-му — але подібного повороту подій, звісно, не очікував ніхто.

Головне про технології у 2017 році у 2017-му — але подібного повороту подій, звісно, не очікував ніхто.