Z čogo vse počalosja?

Dekiľka misjaciv doslidnyćkyj proekt z pytań bezpeky pid nazvoju Talos vyjavyv možlyvogo deržavnogo čy mižnarodnogo agenta šyrokogo vykorystannja, kotryj pracjuje nad formuvannjam skladnoї moduľnoї systemy škidlyvyh program. Cju systemu nazvaly VPNFilter. Ostatočne doslidžennja šče ne zaveršene — odnak kompanija Cisco ta її doslidnyćka grupa napoljagajuť: dijaty slid vže zaraz. Pryčyna: paraleli novitńogo škidlyvogo PZ iz kodom u versijah BlackEnergy. Ostannij buv vidpovidaľnym za dekiľka velykomasštabnyh atak na ciľovi prystroї v Ukraїni v energetyčnij systemi našoї deržavy. Zaraz počalosja formuvannja botnetu iz zaraženyh komp’juteriv ta prystroїv z Ukraїny. Vono vidbuvajeťsja iz vykorystannjam infrastruktury, komand i system keruvannja (C2), pryznačenyh dlja Ukraїny.

Čomu Cisco zvertaje uvagu na ce javyšče?

I masštaby, i potencijna rujnivna zdatnisť cijeї operaciї turbujuť doslidnykiv. Poperednja ocinka kiľkosti vže zaraženyh prystroїv — minimum 500 tys u ščonajmenše 54 kraїnah. Vidomi prystroї, na jaki vplyvaje VPNFilter, — ce mereževe obladnannja Linksys, MikroTik, NETGEAR ta TP-Link u systemi malogo ta domašńogo ofisu (SOHO), a takož na prystrojah z pidtrymkoju merežnyh prystroїv QNAP (NAS).

Važlyvisť novoї zagrozy u tomu, ščo komponenty škidlyvogo programnogo zabezpečennja VPNFilter dozvoljajuť krasty oblikovi dani veb-vuzla ta stežyty za protokolamy Modbus SCADA. Narešti, zlovmysne programne zabezpečennja maje destruktyvnu zdatnisť, jaka može zrobyty infikovanyj prystrij neprydatnym dlja vykorystannja. Rujnuvannja prystroїv takym čynom može vidbuvatysja jak okremo, tak i odnočasno dlja soteń tysjač prystroїv u vśomu sviti. Po suti ce — ataka na infrastrukturu na rivni korystuvačiv, nagološujuť u Cisco.

V čomu zagroza dlja ukraїnciv?

Jak stverdžuje Cisco, u virusah VPNFilter vykorystovujeťsja kod, ščo zastosovuvavsja pid čas poperednih kiberatak. Ti ataky velyś z terytoriї RF abo za učastju kremlivśkoї vlady. Spiľnyj kod miž novym PZ ta virusom-vymagaľnykom NotPetya vkazuje na to, ščo ataka skerovana v peršu čergu na Ukraїnu. Zaražennja počalosja na počatku travnja 2018 roku i maje dosjagty pikovogo značennja do Dnja Konstytuciї Ukraїny. Virus NotPetya Petya, NotPetya ta 7 golovnyh vysnovkiv pislja najbiľšoї hakerśkoї ataky atakuvav same u cej period u červni 2017 roku. U peredrizdvjanyj ta perednovoričnyj periody analogični virusy atakuvaly ukraїnśku energetyčnu systemu u 2015 ta 2016 rokah. Pro pidgotovku kiberataky takož poperedyv spivrobitnyk kompaniї Cisco u rozmovi iz žurnalistamy Reuters.

Petya, NotPetya ta 7 golovnyh vysnovkiv pislja najbiľšoї hakerśkoї ataky atakuvav same u cej period u červni 2017 roku. U peredrizdvjanyj ta perednovoričnyj periody analogični virusy atakuvaly ukraїnśku energetyčnu systemu u 2015 ta 2016 rokah. Pro pidgotovku kiberataky takož poperedyv spivrobitnyk kompaniї Cisco u rozmovi iz žurnalistamy Reuters.

Jak vyznačyty, jakym same prystrojam zagrožuje nova hakerśka ataka?

Typ prystroїv, na jaki skerovana ataka, važko zahystyty. Vony často perebuvajuť pidključenymy do zagaľnoї internet-mereži, ne majuť systemy zahystu vid vtorgnennja (IPS), i zazvyčaj ne majuť najavnoї systemy zahystu na osnovi hosta, takoї jak antyvirusnyj (AV) paket. Biľšisť z cyh prystroїv, osoblyvo v staryh versijah, majuť zagaľnodostupni parametry pidključennja ta harakterystyky, jaki robljať pidključennja porivnjano prostym. Tomu jakščo u vas je router — švydše za vse, jogo vže zlamaly abo sprobuvaly zlamaty.

Jak pracjuje botnet novogo typu?

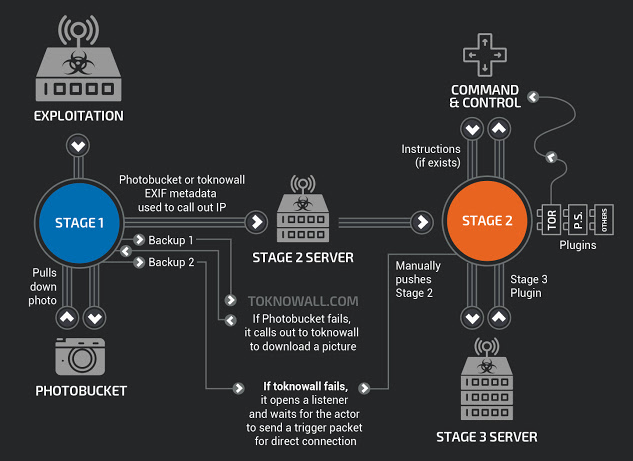

Škidlyve programne zabezpečennja VPNFilter — ce bagatostupeneva moduľna platforma, ščo maje universaľni možlyvosti dlja pidtrymky intelektuaľnogo zbyrannja ta rujnivnyh operacij z vykorystannjam kiberatak. Ataka, za slovamy predstavnykiv Cisco, rozgortatymeťsja u dekiľka etapiv.

Na peršij stadiї ce škidlyve programne zabezpečennja zdatne zberegtysja naviť popry perezavantažennja prystroju. Vono vykorystovuje čyslenni rezervni mehanizmy upravlinnja dlja vyjavlennja IP-adresy potočnogo servera ta rozgortannja nastupnogo, drugogo etapu zaražennja, kažuť u Cisco.

Na drugomu etapi vidbuvajeťsja krytyčnyj perezapys častyny prošyvky u routerah, vnaslidok čogo vidbuvajeťsja povne abo častkove blokuvannja ta podaľše perezavantažennja. Inicijuvaty komandu na perezapys ta perezavantažennja možna viddaleno. Vidtak inicijuvaty perezapusk ta znyščennja routeriv možna odnočasno v buď-jakyj moment za bažannjam tyh, hto kontroljuje ta inicijuvav ataku.

Takož u Cisco povidomljajuť pro isnuvannja moduliv treťogo etapu. Vony formujuť dodatkovi možlyvosti dlja kontrolju. Zokrema, jdeťsja pro sniffer paketiv dlja zboru trafiku, jakyj prohodyť čerez prystrij, vključajučy kradižku oblikovyh danyh veb-sajtu ta monitoryng protokoliv SCADA z Modbus. Takož je komunikacijnyj moduľ, jakyj dozvoljaje programam peredavaty informaciju čerez brauzer Tor iz šyfruvannjam. Možuť buty šče j inši plaginy — prote poky pro nyh nemaje dodatkovoї informaciї.

V čomu osoblyvosti ataky, ščo nasuvajeťsja?

Z vysokoju vpevnenistju u Cisco kažuť, ščo ce zlovmysne programne zabezpečennja vykorystovujeťsja dlja uražennja nadzvyčajnoї, važkodostupnoї infrastruktury, jaka može vykorystovuvatysja dlja važlyvyh operacijnyh potreb. Do čysla tyh, hto vže perežyv zaražennja, vhodjať jak kompaniї, tak i deržavni ustanovy ta pryvatni osoby. Pryroda ataky maje šče odnu osoblyvisť: pomylkovo її iniciatoramy vvažatymuť prystroї, jaki buly zaraženi. Avtory ataky zmožuť vykorystaty zaraženu infrastrukturu dlja maskuvannja spravžnih džerel keruvannja prystrojamy.

Takož zlovmysne programne zabezpečennja može vykorystovuvatysja dlja zboru danyh, ščo prohodyť čerez prystrij. Okrim prostogo perehoplennja, ce šče j može vidbuvatysja dlja testuvannja routeriv ta modemiv na vrazlyvisť do zovnišńogo vtručannja.

Narešti, ce zlovmysne programne zabezpečennja može vykorystovuvatysja dlja provedennja velykomasštabnoї rujnivnoї ataky, vykorystovujučy komandu «kill». U Cisco zaznačajuť, ščo taka komanda pryzvede do povnogo abo častkovogo rujnuvannja prystroїv na programnomu ta aparatnomu rivni bez možlyvosti vidnovlennja їhńoї pracezdatnosti bez speciaľnyh navyčok čy obladnannja.

Jaki osnovni nebezpeky?

Iz 8 travnja doslidnyky sposterigaly rizkyj splesk u dijaľnosti VPNFilter . Majže vsi novopryznačeni žertvy znahodylyś v Ukraїni. Takož slid zaznačyty, ščo biľšisť ukraїnśkyh infikovanyh prystroїv piddalysja vplyvu programnogo zabezpečennja drugoї stadiї. Same takyj kod je sporidnenym iz BlackEnergy (škidlyvym PZ, kotre znestrumljuvalo energetyčni mereži u 2015 ta 2016 rokah). 17 travnja 2018 roku vidbuvsja splesk zaražeń v Ukraїni (ce bula ričnycja pidpysannja bezvizu z JeS). Osnovna nebezpeka — ce vysoke čyslo routeriv ta modemiv, kotri možuť odnomomentno abo za korotkyj strok opynytysja zablokovanymy čy vidključenymy, a їhni korystuvači opynjaťsja bez zv’jazku iz internetom.

Jak zahystytysja vid novitńoї hakerśkoї zagrozy?

Zahyst vid cijeї zagrozy nadzvyčajno važkyj čerez harakter prystroїv, ščo postraždaly. Biľšisť z nyh pidključeni bezposeredńo do internetu, bez žodnyh dodatkovyh parametriv čy prystroїv bezpeky ta poslug zahystu. Krim togo, u biľšosti takyh prystroїv nemaje vbudovanyh možlyvostej dlja boroťby z škidlyvym programnym zabezpečennjam, nagološujuť u Cisco.

Dlja protydiї doslidnyky iz Cisco stvoryly «čorni spysky» domeniv ta IP-adres, a takož zvernulysja do Linksys, Mikrotik, Netgear, TP-Link ta QNAP ščodo cijeї problemy. V kompaniї takož podilylysja cymy pokaznykamy ta doslidžennjamy z mižnarodnymy pravoohoronnymy organamy ta našymy členamy Aľjansu Kiberzagroz. Dokladniše mehanizm zaražennja ta protydiї jomu opysanyj na sajti doslidnyćkoї grupy Talos.

Ščo varto zrobyty vam prosto zaraz?

Panikuvaty ne slid. U Cisco radjať nastupne:

- Korystuvači maršrutyzatoriv SOHO ta / abo prystroїv NAS majuť skynuty їh na zavodśki nalaštuvannja za zamovčuvannjam ta perezavantažyty їh, ščoby vydalyty potencijno rujnivni, nestijki stadiї drugogo ta treťogo typiv.

- Internet-provajdery, jaki nadajuť svoїm korystuvačam maršrutyzatory SOHO, majuť perezavantažyty maršrutyzatory vid imeni svoїh klijentiv.

- Jakščo u vas je buď-jakyj z prystroїv, pro jakyj vidomo, ščo vony možuť postraždaty vid cijeї zagrozy, nadzvyčajno važlyvo, ščoby vy skontaktuvaly z vyrobnykom, ščoby zabezpečyty onovlennja do ostannih versij prošyvky. Jakščo ćogo šče ne zrobleno, slid onovyty prošyvku ta zastosuvaty vypuščeni patči do vašyh prystroїv.

- Internet-provajdery majuť skontaktuvaty iz klijentamy ta nagadaty їm pro onovlennja prošyvok ta PZ do najnovišyh versij.

Čerez potencial vrazlyvosti do rujnuvannja infrastruktury u Cisco nagološujuť na neobhidnosti provesty usi onovlennja dlja vsih prystroїv SOHO abo NAS, nezaležno vid togo, čy vony pidpadajuť pid zaznačeni vyšče ryzyky, čy ni.